- Tham gia

- 13/6/06

- Bài viết

- 7,240

- Được thích

- 24,794

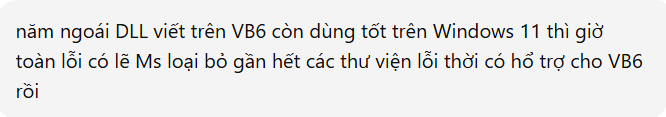

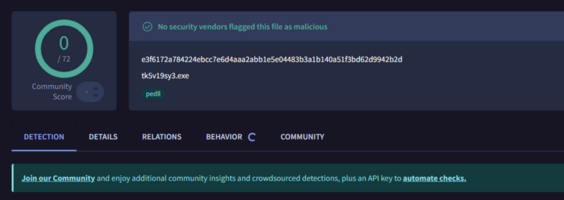

Dạo này nhiều cao thủ chuyển đổi mã VBA sang môi trường lập trình hiện đại hơn. Viết chơi chơi thì không sao, nhưng tạo sản phẩm kinh doanh thì là cả vấn đề. Chả phần mềm nào là không bị crack, bản thân nhiều phần mềm chuyên dụng bảo mật còn bị hack. Biết vậy nhưng nhà có nhiều khóa còn hơn chỉ 1, 2 khóa. Các công cụ pack đã lạc hậu, giờ là mã hóa, ảo hóa, làm rối.... Kẻ trộm phải bẻ nhiều khóa quá cũng chán

Mời các chuyên gia vào chém cho vui

Mời các chuyên gia vào chém cho vui

Lần chỉnh sửa cuối: